Переход к удаленной работе делает все более актуальным для компаний обеспечение доступа к своим бэк-офисным приложениям через Интернет. Многие из этих приложений были разработаны с учетом совершенно другой модели безопасности и не имеют надлежащих средств защиты. И даже те, которые это делают, требуют значительных инвестиций в постоянное поддержание своей безопасности. Решение этих проблем может стать тяжелым дополнительным бременем для малых предприятий.

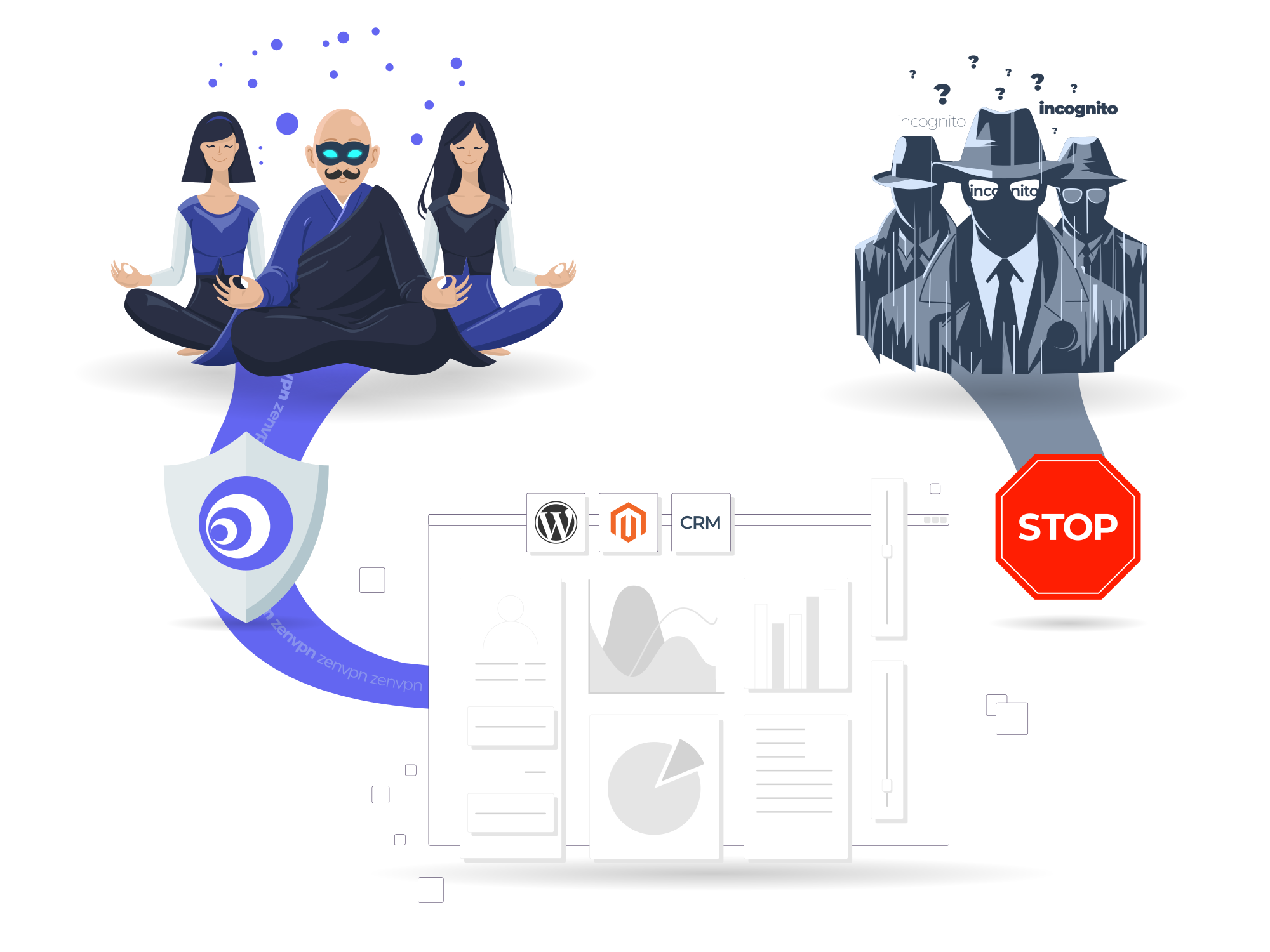

Одним из самых быстрых и экономичных решений является добавление дополнительного уровня защиты в виде ограничения доступа на основе IP-адреса, чтобы злоумышленники не могли даже обнаружить приложение или проверить его на наличие уязвимостей. Однако в современных средах с динамическими IP-адресами и пользователями, перемещающимися между сетями несколько раз в день, это быстро становится неуправляемым.

Введите zenVPN. С помощью zenVPN сотрудники могут подключаться к бэкэнд-системам через единый выделенный IP-адрес, который можно легко внести в белый список раз и навсегда. При этом они могут путешествовать, менять сети и устройства, но при условии, что они могут пройти аутентификацию с помощью zenVPN и имеют разрешение от организации, они сохранят доступ к бэк-офисным приложениям. Авторизация управляется через удобный веб-интерфейс, отдельный от белых списков IP-адресов в конфигурациях систем нижнего уровня, которые могут оставаться статическими.

Сравните это с традиционным подходом, при котором все приложения хранятся в пределах безопасного периметра, а удаленные пользователи получают доступ через VPN. В последнем случае взлом устройства пользователя делает всю сеть уязвимой, поскольку злоумышленник может свободно перемещаться по периметру без какого-либо контроля. При использовании белого списка IP-адресов (+zenVPN) внутри безопасного периметра разрешается только определенный трафик к определенным приложениям, поэтому взлом устройства конечного пользователя не открывает дополнительных возможностей для атак.

Безопасность и сравнение затрат

Давайте сравним стоимость, безопасность и удобство вышеупомянутых подходов. Первый вариант заключается в том, чтобы сделать приложения доступными только в корпоративной сети и разрешить удаленным сотрудникам доступ через VPN. Мы назовем это «безопасным периметром». Второй (ниже именуемый «простым нулевым доверием») заключается в открытии доступа к отдельным приложениям через публичную сеть с аутентификацией каждого запроса. Наконец, тот же подход, но с дополнительным ограничением доступа на основе IP-адресов с использованием zenVPN, будет называться «Zero-trust + IP restriction» (нулевое доверие + ограничение IP-адресов).

Наведите курсор на отдельные элементы графика, чтобы увидеть более подробное объяснение.

Как показывает приведенная выше визуализация, использование ограничения доступа на основе IP-адресов в сочетании с zenVPN может быть эффективным решением для предоставления удаленным сотрудникам доступа к бэкэнд-приложениям, которое обеспечивает достаточно высокий уровень безопасности и при этом легко вписывается в бюджетные ограничения малых предприятий.

Примеры из практики

Разверните IP-базированный контроль доступа для ваших приложений с помощью zenVPN

Настроить эту схему с zenVPN проще простого. А в более технических аспектах процесса вам поможет наша служба поддержки клиентов.

1. Зарегистрируйтесь для получения учетной записи zenVPN.

Создайте учетную запись и выберите тарифный план.

2. Пригласите членов своей команды

Создайте команду в своей учетной записи zenVPN и пригласите своих коллег по адресам электронной почты.

3. Выделите выделенный сервер

Выберите дата-центр и запустите свой выделенный VPN-сервер. Мы подготовим его менее чем за 5 минут.

4. Внедрите в ваших системах белый список на основе IP-адресов.

Ограничьте доступ к вашим приложениям IP-адресом, который вы получили на предыдущем шаге. Мы предлагаем плагины для многих популярных платформ, чтобы сделать это еще проще.