Avec le passage au travail à distance, il est de plus en plus urgent pour les entreprises de rendre leurs applications administratives accessibles via l'internet. Nombre de ces applications ont été conçues selon un modèle de sécurité totalement différent et ne disposent pas de protections adéquates. Et même celles qui en disposent nécessitent des investissements importants pour assurer une maintenance continue de leur sécurité. Répondre à ces défis peut être une charge supplémentaire lourde à porter pour les petites entreprises.

L'une des solutions les plus rapides et les plus économiques consiste à ajouter une couche de protection supplémentaire sous la forme d'une restriction d'accès basée sur l'adresse IP, de sorte que les acteurs de la menace ne puissent même pas découvrir l'application ou en rechercher les vulnérabilités. Cependant, dans les environnements modernes où les adresses IP sont dynamiques et où les utilisateurs se déplacent entre les réseaux plusieurs fois par jour, cette solution devient rapidement ingérable.

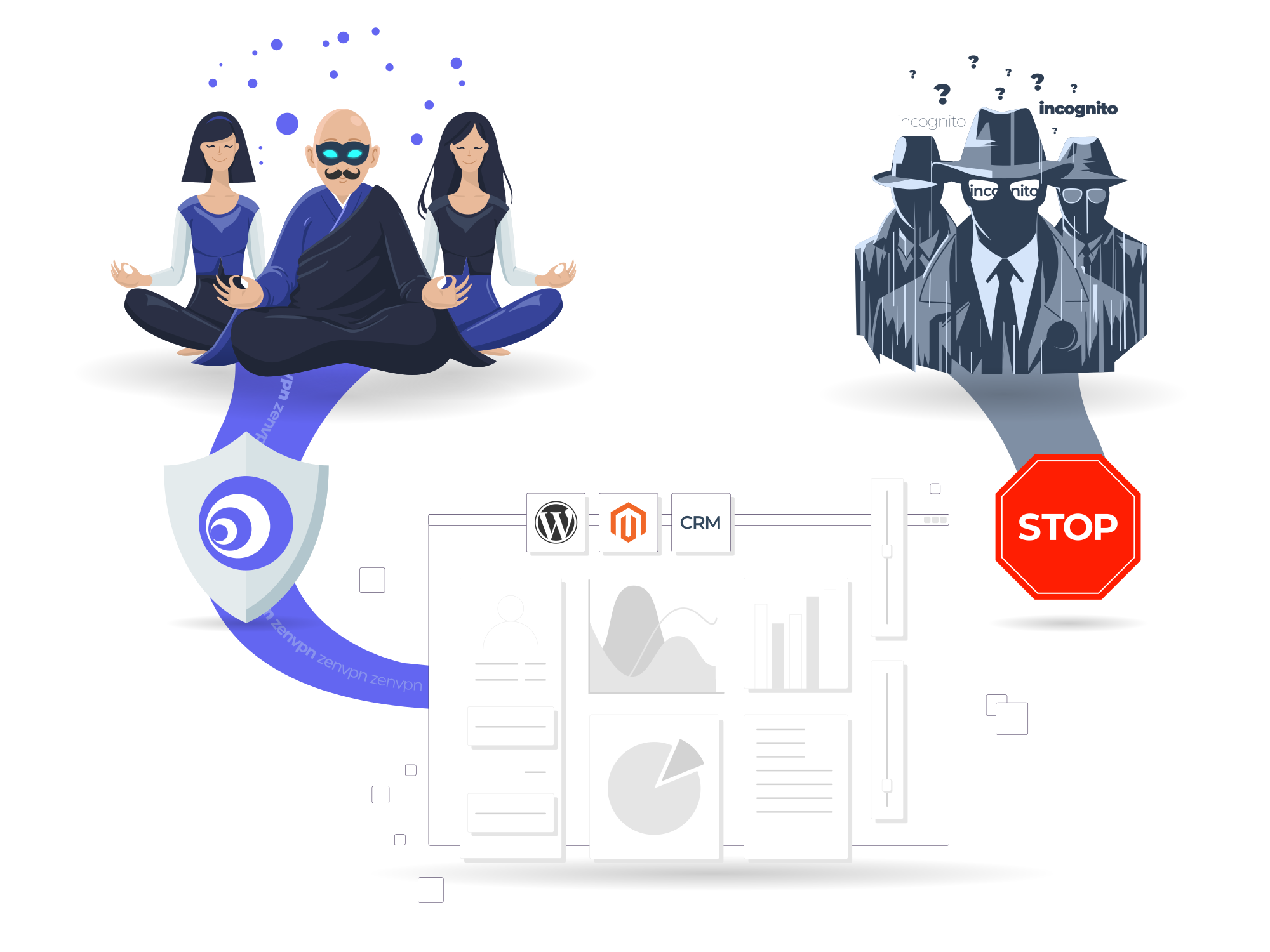

C'est là qu'intervient zenVPN. Avec zenVPN, les employés peuvent se connecter aux systèmes dorsaux via une seule adresse IP dédiée qui peut être facilement mise sur liste blanche une fois pour toutes. Pendant ce temps, ils peuvent voyager, changer de réseau et d'appareil, mais tant qu'ils peuvent s'authentifier avec zenVPN et tant qu'ils sont autorisés par l'organisation, ils conserveront l'accès aux applications de back-office. L'autorisation est gérée via une interface web pratique, distincte des listes blanches d'IP dans les configurations des systèmes de niveau inférieur qui peuvent rester statiques.

Cette approche contraste avec l'approche traditionnelle qui consiste à maintenir toutes les applications à l'intérieur d'un périmètre sécurisé et à permettre aux utilisateurs distants d'y accéder par l'intermédiaire d'un VPN. Dans ce dernier cas, la violation de l'appareil d'un utilisateur rend l'ensemble du réseau vulnérable, car un attaquant serait libre de se déplacer à l'intérieur du périmètre sans être contrôlé. En utilisant la liste blanche d'IP (+zenVPN), seul un trafic spécifique vers des applications spécifiques est autorisé à l'intérieur du périmètre sécurisé, de sorte qu'une violation de l'appareil de l'utilisateur final n'ouvre pas d'autres possibilités d'attaque.

Comparaison de la sécurité et des coûts

Comparons les coûts, la sécurité et la commodité des approches susmentionnées. La première consiste à ne laisser l'accès aux applications que sur le réseau de l'entreprise et à permettre aux employés distants d'y accéder via un VPN. Nous l'appellerons "périmètre sécurisé". La seconde (appelée ci-dessous "Plain zero-trust") consiste à exposer les applications individuelles via le réseau public tout en authentifiant chaque requête. Enfin, la même approche, mais avec une restriction d'accès supplémentaire basée sur l'IP et employant zenVPN, sera appelée "Zero-trust + restriction IP".

Survolez les différents éléments du graphique pour obtenir une explication plus détaillée.

Comme le montre la visualisation ci-dessus, l'utilisation d'une restriction d'accès basée sur l'adresse IP avec zenVPN peut être une solution efficace pour permettre aux employés distants d'accéder à une application dorsale qui offre une sécurité raisonnablement stricte tout en s'intégrant facilement dans les restrictions budgétaires des petites entreprises.

Études de cas

Déployez un contrôle d'accès basé sur IP pour vos applications avec zenVPN

La mise en place de ce système est simple comme bonjour avec zenVPN. Et pour les parties plus techniques du processus, notre équipe de support client sera là pour vous.

1. Ouvrir un compte zenVPN

Créez un compte et choisissez une formule d'abonnement.

2. Invitez les membres de votre équipe

Créez une équipe dans votre compte zenVPN et invitez vos collègues par leurs adresses email.

3. Attribuer un serveur dédié

Choisissez un centre de données et faites tourner votre serveur VPN dédié. Il sera prêt en moins de 5 minutes.

4. Mettre en place une liste blanche basée sur l'IP dans vos systèmes

Limitez l'accès à vos applications à l'adresse IP que vous avez obtenue à l'étape précédente. Nous proposons des plugins pour de nombreuses plateformes populaires afin de faciliter cette tâche.