El cambio hacia el trabajo a distancia hace cada vez más urgente que las empresas hagan accesibles sus aplicaciones de back-office a través de Internet. Muchas de esas aplicaciones se crearon con un modelo de seguridad completamente distinto y no cuentan con las protecciones adecuadas. E incluso las que sí las tienen, requieren una inversión significativa en el mantenimiento continuo de su seguridad. Afrontar estos retos puede suponer una pesada carga adicional para las empresas más pequeñas.

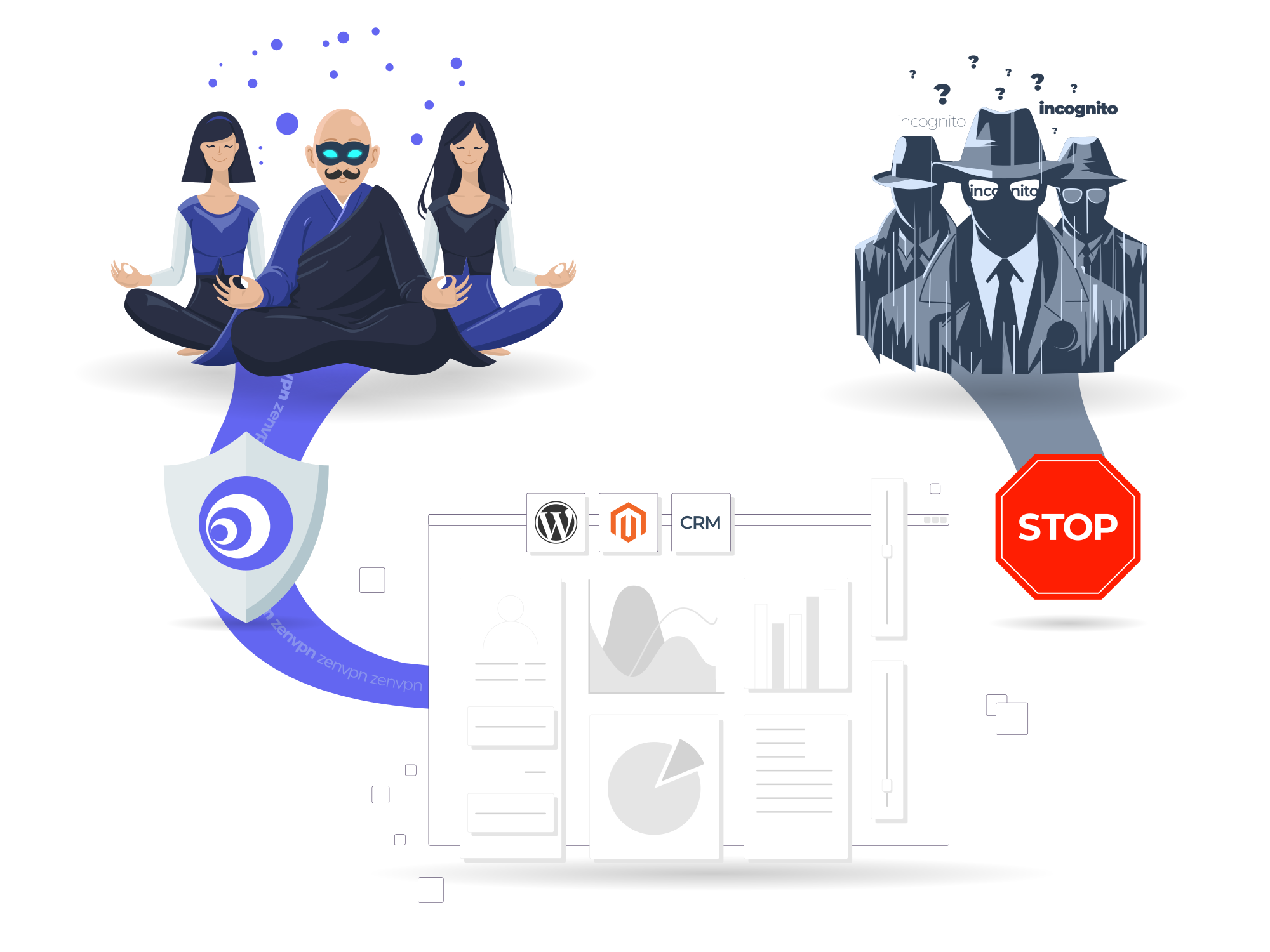

Una de las soluciones más rápidas y económicas es añadir una capa de protección adicional en forma de restricción de acceso basada en la dirección IP, de modo que los actores de amenazas ni siquiera puedan descubrir la aplicación o sondearla en busca de vulnerabilidades. Sin embargo, en los entornos modernos con direcciones IP dinámicas y usuarios que se mueven entre redes varias veces al día, esto se vuelve rápidamente inmanejable.

Entre en zenVPN. Con zenVPN, los empleados pueden conectarse a los sistemas backend a través de una única dirección IP dedicada que puede incluirse fácilmente en una lista blanca de una vez por todas. Mientras tanto, pueden viajar, cambiar de red y de dispositivo, pero mientras puedan autenticarse con zenVPN y estén autorizados por la organización, conservarán el acceso a las aplicaciones de back-office. La autorización se gestiona a través de una cómoda interfaz web independiente de las listas blancas de IP en configuraciones de sistemas de nivel inferior, que pueden permanecer estáticas.

Esto contrasta con el enfoque tradicional de mantener todas las aplicaciones dentro de un perímetro seguro y permitir la entrada de usuarios remotos a través de una VPN. En este último caso, una brecha en el dispositivo de un usuario dejaría vulnerable a toda la red, ya que un atacante podría deambular libremente por el perímetro sin control alguno. Cuando se utilizan listas blancas de IP (+zenVPN), sólo se permite el tráfico específico a aplicaciones específicas dentro del perímetro de seguridad, de modo que una brecha en el dispositivo del usuario final no abre ninguna oportunidad de ataque adicional.

Comparación de seguridad y costes

Comparemos los costes, la seguridad y la comodidad de los enfoques mencionados. El primero consiste en mantener las aplicaciones accesibles únicamente en la red corporativa y permitir el acceso de los empleados remotos a través de una VPN. Lo llamaremos "Perímetro seguro". El segundo (denominado "confianza cero simple" a continuación) consiste en exponer aplicaciones individuales a través de la red pública autenticando cada solicitud. Por último, el mismo enfoque pero con restricción de acceso adicional basada en IP empleando zenVPN se denominará "Cero confianza + restricción de IP".

Pase el ratón por encima de cada elemento del gráfico para ver una explicación más detallada.

Como demuestra la visualización anterior, el uso de la restricción de acceso basada en la dirección IP junto con zenVPN puede ser una solución eficaz para proporcionar a los empleados remotos acceso a la aplicación de back-end que proporciona una seguridad razonablemente estricta a la vez que se ajusta fácilmente a las restricciones presupuestarias de las pequeñas empresas.

Casos prácticos

Implemente un control de acceso basado en IP para sus aplicaciones con zenVPN

Configurar este plan es facilísimo con zenVPN. Y para las partes más técnicas del proceso, nuestro equipo de atención al cliente estará a tu disposición.

1. Regístrese para obtener una cuenta zenVPN

Crea una cuenta y elige un plan de suscripción.

2. Invite a los miembros de su equipo

Cree un equipo en su cuenta zenVPN e invite a sus colegas por direcciones de correo electrónico.

3. Asignar un servidor dedicado

Elija un centro de datos y cree su servidor VPN dedicado. Lo tendremos listo en menos de 5 minutos.

4. Implemente listas blancas basadas en IP en sus sistemas

Restringe el acceso a tus aplicaciones a la dirección IP que has obtenido en el paso anterior. Ofrecemos plugins para muchas plataformas populares para hacer esto más fácil aún.