원격 근무로의 전환으로 인해 기업들은 인터넷을 통해 백오피스 애플리케이션에 액세스할 수 있도록 하는 것이 더욱 절실해지고 있습니다. 이러한 애플리케이션 중 상당수는 완전히 다른 보안 모델을 염두에 두고 개발되었으며 적절한 보호 기능을 갖추고 있지 않습니다. 또한 보안을 갖춘 애플리케이션이라 하더라도 보안을 지속적으로 유지하려면 상당한 투자가 필요합니다. 이러한 문제를 해결하는 것은 소규모 기업에게는 큰 부담이 될 수 있습니다.

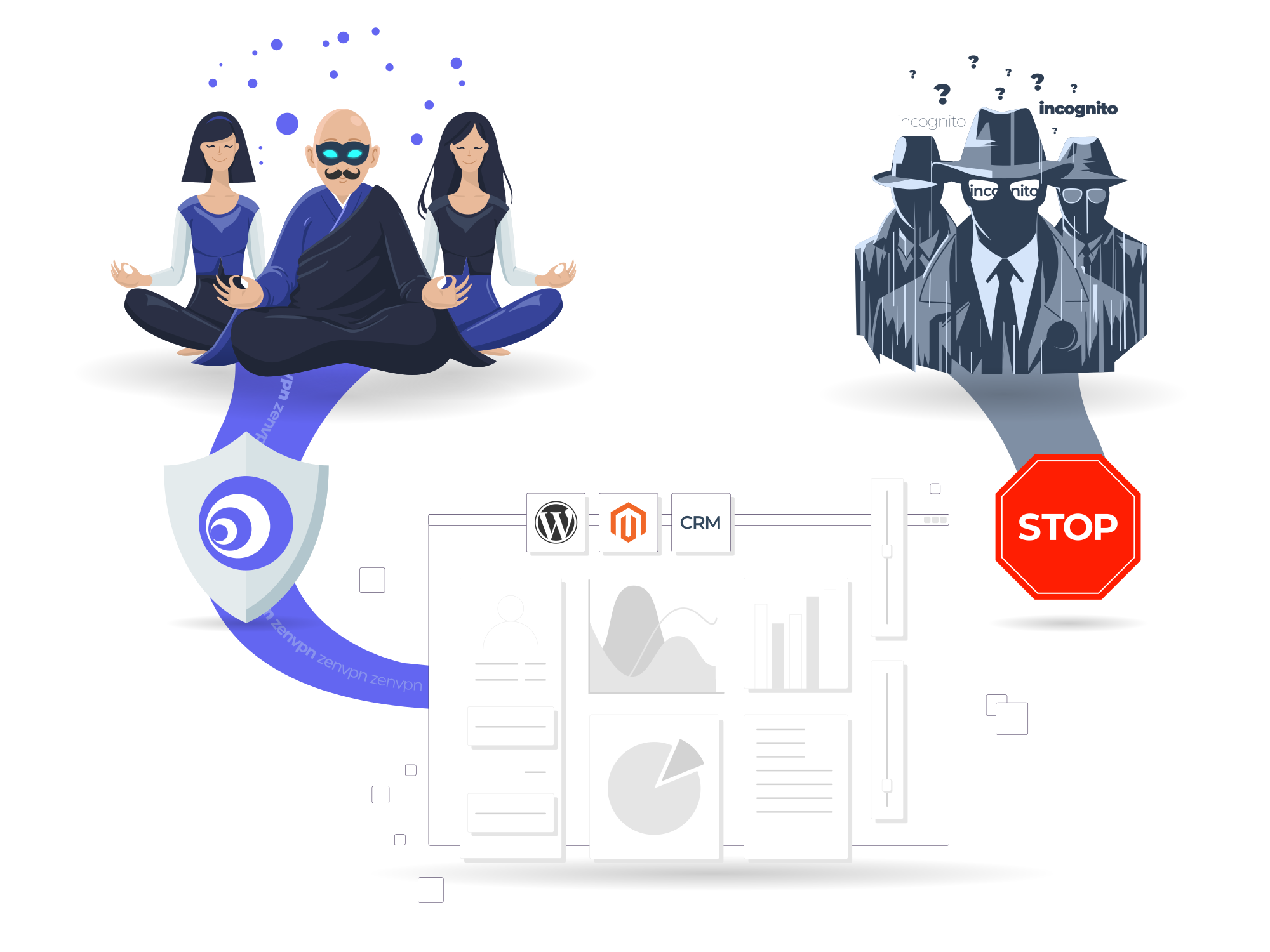

가장 빠르고 경제적인 솔루션 중 하나는 위협 행위자가 애플리케이션을 발견하거나 취약점을 조사할 수 없도록 IP 주소 기반 접속 제한의 형태로 추가 보호 계층을 추가하는 것입니다. 하지만 동적 IP 주소가 많고 사용자가 하루에 여러 번 네트워크를 이동하는 최신 환경에서는 이러한 방식은 관리가 불가능해집니다.

ZenVPN을 시작하세요. ZenVPN을 사용하면 직원들은 한 번에 쉽게 화이트리스트에 등록할 수 있는 단일 전용 IP 주소를 통해 백엔드 시스템에 연결할 수 있습니다. 직원들은 이동하고 네트워크와 장치를 변경할 수 있지만, ZenVPN으로 인증할 수 있고 조직에서 승인하는 한 백오피스 애플리케이션에 대한 액세스 권한은 유지됩니다. 인증은 정적으로 유지될 수 있는 하위 시스템 구성에서 IP 화이트리스트와는 별도로 편리한 웹 인터페이스를 통해 관리됩니다.

모든 애플리케이션을 보안 경계 내에 유지하고 VPN을 통해 원격 사용자의 접속을 허용하는 기존의 접근 방식과 대조해 보세요. 후자의 경우 사용자 디바이스가 침해되면 공격자가 경계 내부를 자유롭게 배회할 수 있기 때문에 전체 네트워크가 취약해집니다. IP 화이트리스트(+zenVPN)를 사용하면 특정 애플리케이션에 대한 특정 트래픽만 보안 경계 내에서 허용되므로 최종 사용자 디바이스가 침해되어도 추가적인 공격 기회가 열리지 않습니다.

보안 및 비용 비교

위에서 언급한 접근 방식의 비용, 보안 및 편의성을 비교해 보겠습니다. 첫 번째는 회사 네트워크에서만 애플리케이션에 액세스할 수 있도록 하고 원격 직원은 VPN을 통해 로그인할 수 있도록 하는 것입니다. 이를 "보안 경계"라고 부릅니다. 두 번째 접근 방식(아래에서는 '일반 제로 트러스트'라고 함)은 모든 요청을 인증하면서 공용 네트워크를 통해 개별 애플리케이션을 노출하는 것입니다. 마지막으로, 동일한 접근 방식이지만 ZenVPN을 사용하여 IP 기반 액세스 제한을 추가하는 방식을 "제로 트러스트 + IP 제한"이라고 합니다.

그래프에서 개별 항목 위로 마우스를 가져가면 더 자세한 설명을 볼 수 있습니다.

위의 시각화에서 볼 수 있듯이, IP 주소 기반 액세스 제한과 ZenVPN을 함께 사용하면 소규모 기업 예산 제한에 쉽게 맞으면서도 합리적으로 엄격한 보안을 제공하는 백엔드 애플리케이션에 대한 원격 직원 액세스를 제공하는 데 효과적인 솔루션이 될 수 있습니다.

사례 연구

ZenVPN으로 애플리케이션을 위한 IP 기반 액세스 제어 배포

이 체계를 설정하는 것은 숨 쉬는 것처럼 쉽습니다. 그리고 더 기술적인 부분에 대해서는 고객 지원팀이 도와드리겠습니다.

1. zenVPN 계정 가입

계정을 만들고 구독 요금제를 선택하세요.

2. 팀원 초대하기

zenVPN 계정에서 팀을 생성하고 이메일 주소로 동료를 초대하세요.

3. 전용 서버 할당

데이터 센터를 선택하고 전용 VPN 서버를 가동하세요. 5분 이내에 준비해 드립니다.

4. 시스템에서 IP 기반 화이트리스트 구현하기

이전 단계에서 얻은 IP 주소로 애플리케이션에 대한 액세스를 제한합니다. 이 작업을 더 쉽게 수행할 수 있도록 여러 인기 플랫폼용 플러그인을 제공합니다.