إن التحول إلى العمل عن بُعد يجعل الأمر أكثر إلحاحًا من أي وقت مضى بالنسبة للشركات لجعل تطبيقات المكاتب الخلفية الخاصة بها متاحة عبر الإنترنت. العديد من هذه التطبيقات كانت بنموذج أمني مختلف تماماً ولا تتوفر لها وسائل حماية كافية. وحتى تلك التي تمتلكها، تتطلب استثمارات كبيرة في الصيانة المستمرة لأمنها. يمكن أن تكون الاستجابة لهذه التحديات عبئاً إضافياً ثقيلاً على الشركات الصغيرة.

أحد الحلول الأسرع والأكثر اقتصاداً هو إضافة طبقة حماية إضافية في شكل تقييد الوصول المستند إلى عنوان IP بحيث لا تستطيع الجهات التخريبية اكتشاف التطبيق أو استكشاف الثغرات الأمنية فيه. ومع ذلك، في البيئات الحديثة ذات عناوين IP الديناميكية والمستخدمين الذين يتنقلون بين الشبكات عدة مرات في اليوم، سرعان ما يصبح هذا الأمر غير قابل للإدارة.

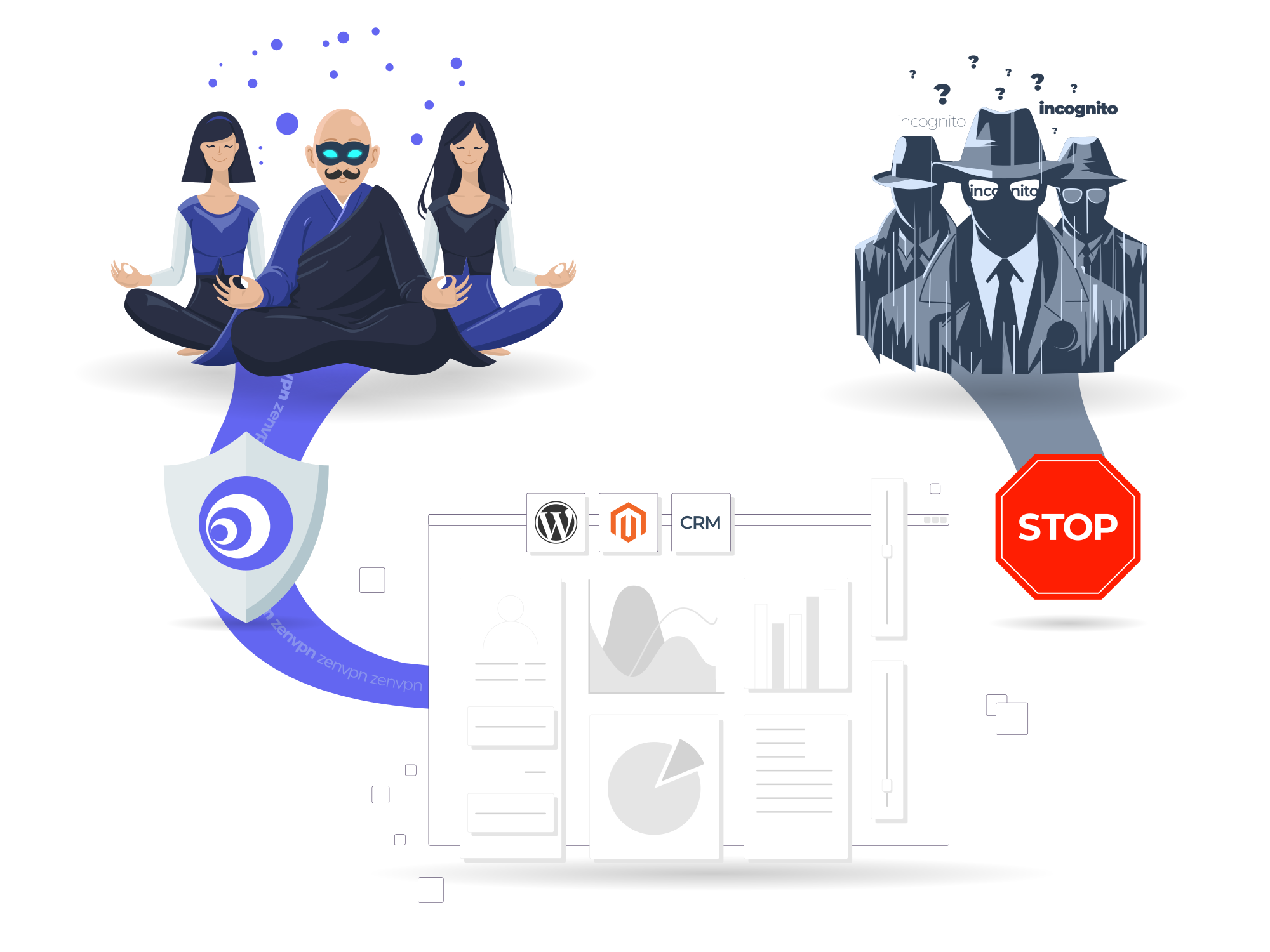

أدخل zenVPN. مع zenVPN، يمكن للموظفين الاتصال بأنظمة الواجهة الخلفية عبر عنوان IP واحد مخصص يمكن إدراجه بسهولة في القائمة البيضاء بشكل نهائي. في هذه الأثناء يمكنهم السفر وتغيير الشبكات والأجهزة ولكن طالما يمكنهم المصادقة مع zenVPN وطالما أنهم مخوّلون من قبل المؤسسة، فسيحتفظون بإمكانية الوصول إلى تطبيقات المكتب الخلفي. تتم إدارة التفويض عبر واجهة ويب ملائمة منفصلة عن قوائم IP البيضاء في تكوينات الأنظمة ذات المستوى الأدنى والتي يمكن أن تظل ثابتة.

قارن هذا مع النهج التقليدي المتمثل في إبقاء جميع التطبيقات داخل محيط آمن والسماح للمستخدمين عن بُعد بالدخول عبر شبكة افتراضية خاصة افتراضية. في الحالة الأخيرة يؤدي اختراق جهاز المستخدم إلى ترك الشبكة بأكملها عرضة للخطر لأن المهاجم سيكون حراً في التجول داخل المحيط دون رادع. عند استخدام القائمة البيضاء لعناوين IP (+zenVPN) لا يُسمح إلا بحركة مرور محددة لتطبيقات محددة داخل المحيط الآمن بحيث لا يؤدي اختراق جهاز المستخدم النهائي إلى فتح أي فرص هجوم إضافية.

مقارنة الأمان والتكلفة

دعونا نقارن بين التكاليف والأمان والراحة في الأساليب المذكورة أعلاه. الأول هو الحفاظ على إمكانية الوصول إلى التطبيقات على شبكة الشركة فقط والسماح للموظفين عن بعد بالدخول عبر VPN. سنسمي هذا "المحيط الآمن". والثاني (يُشار إليه أدناه بـ "انعدام الثقة العادي") هو تعريض التطبيق (التطبيقات) الفردية عبر الشبكة العامة مع مصادقة كل طلب. أخيرًا، سيُشار إلى نفس النهج ولكن مع تقييد إضافي للوصول المستند إلى بروتوكول الإنترنت باستخدام zenVPN باسم "انعدام الثقة + تقييد بروتوكول الإنترنت".

مرر مؤشر الماوس فوق العناصر الفردية على الرسم البياني للاطلاع على شرح أكثر تفصيلاً.

كما يوضح التصور أعلاه، فإن استخدام تقييد الوصول المستند إلى عنوان IP مع zenVPN يمكن أن يكون حلاً فعالاً لتوفير وصول الموظفين عن بُعد إلى التطبيق الخلفي الذي يوفر أمانًا محكمًا بشكل معقول مع سهولة ملاءمته لقيود ميزانية الشركات الصغيرة.

دراسات حالة

نشر التحكم في الوصول المستند إلى بروتوكول الإنترنت لتطبيقاتك باستخدام zenVPN

إعداد هذا المخطط سهل كالنفس مع zenVPN. وبالنسبة للأجزاء الأكثر تقنية من العملية، سيكون فريق دعم العملاء لدينا موجودًا من أجلك.

1. سجل للحصول على حساب zenVPN

أنشئ حساباً واختر خطة اشتراك.

2. قم بدعوة أعضاء فريقك

أنشئ فريقًا في حساب zenVPN الخاص بك وقم بدعوة زملائك عن طريق عناوين البريد الإلكتروني.

3. تخصيص خادم مخصص

اختر مركز بيانات وقم بتدوير خادم VPN المخصص لك. سنقوم بتجهيزه في أقل من 5 دقائق.

4. تنفيذ القائمة البيضاء المستندة إلى بروتوكول الإنترنت في أنظمتك

قم بتقييد الوصول إلى تطبيقاتك على عنوان IP الذي حصلت عليه في الخطوة السابقة. نحن نقدم إضافات للعديد من المنصات الشائعة لتسهيل هذا الأمر حتى الآن.